by CCP Sreegs

Прим. пер:

Фишинг - вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям.

Приветствую Пилотов Космического Интернета!

Это первая часть из неопределенного к-ва блогов, которые будут фокусироваться на нашей текущей миссии по обеспечению безопасности вашей учетной записи. Я должен отметить, что данный блог является в своем большинстве частью обсуждением вопроса безопасности на заседании CSM, которая была исключена из протокола заседания в пользу этого блога. Мы также обсудили некоторые вещи, о которых посетители форума могут уже быть в курсе, такие как взлом базы данных Gawker и проблему, которая у нас возникла несколько месяцев назад с некоторыми устройствами фильтрации пакетов в университетах. Я решил начать с фишинга, потому что я думаю, что это довольно слабое звено. Это также довольно распространено, поскольку по существу тут не требуется никакого особого таланта, и если оставить это на самотек, то можно похоронить папку "Входящие" в мусор, в то время как фишеры начнут собирать урожаи с аккаунтов и конвертировать в наличные деньги. Как и с любым из наших усилий в области безопасности, будь то безопасность аккаунта или RMT (прим. пер. - торговля реальной валютой), наше внимание будет уделяться повышению объему усилий, необходимых при одновременном снижении рентабельности фишинга. Как я уже говорил в предыдущем блоге (прим. пер. - перевода не нашел, так что ссылка на англ вариант) Ваш материал имеет ценность и, тем самым, ценность для ленивых преступников.

Как и со всем при принятии решений, как мы должны работать над уменьшением потенциала для фишинга мы сделали некоторые исследования, чтобы определить, что другие сделали в этой области. Просто так случилось, что с Paypal / Ebay была огромная фишинг-проблема и задокументированная их методология для снижения ее эффективности очень хороша. Както, в не столь отдаленном прошлом, на Paypal и их родительскую компанию Ebay приходилось 80% всего фишингового трафика в Интернете. Учитывая, какое влияние это оказало на их услуги, они приняли комплексную попытку подступится к проблеме и в течение года или двух им удалось сократить это число до 10%. Я лично хочу сказать, что это довольно хорошие результаты, и поэтому мы изучили их подход, который они услужливо задокументировали и опубликовали здесь, и что было позаимствовано. "Виртуальное "дай пять" для ребят из Paypal за то, что они оказывают миру услугу и так точно документируют процесс, который они основали.

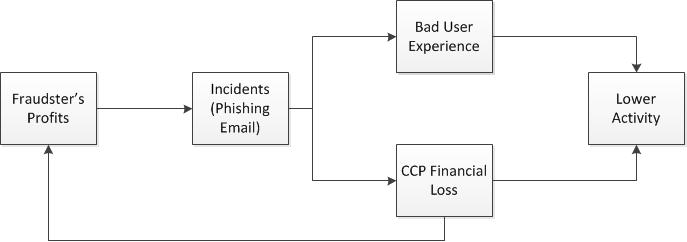

Это схема, которая отражает аналогичную диаграмму созданной Paypal и отображает жизненный цикл фишинг-атаки и ее влияние на бизнес клиентов и на бизнес сам по себе:

Это довольно просто, что отправленные фишинг-письма приводят к плохому опыту пользователя и финансовым потерям для ССР в виде работы и компенсаций. Это плохой опыт может оставить кислый вкус во рту клиента, который приведет к снижению активности (и меньшему удовольствию). Информация, полученная от мошенника затем используется для ликвидации активов пользователя и / или для продажи информации об учетной записи пользователя, которые будут использоваться для других видов плохой деятельности, что и приводит к дополнительным фишинг-атакам в целях стимулирования дальнейшей прибыли для плохих парней".

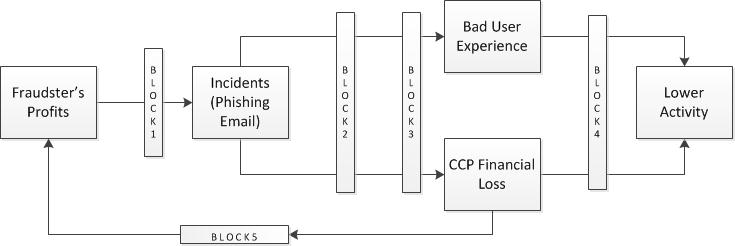

Эта диаграмма иллюстрирует, как мы будем устанавливать некоторые перепонки в адрес каждого шага проблемы с подробными объяснениями ниже:

Block 1 - Вот где мы делаем нашу электронную почту лучше. Ниже приведен пример фишинг-атаки:

Это сообщение является тщательно созданным, как если бы оно пришло от нас. Для того, чтобы наилучшим образом помочь нашим клиентам быть в безопасности от таких атак, это обязывает нас сделать так, чтоб клиенту было проще идентифицировать электронную почту, которая была бы ДЕЙСТВИТЕЛЬНО отправлена нами. В настоящее время клиент должен сделать много работы, чтобы определить, что URL (прим. пер. - адрес сайта) ведет на самом деле не наш сайт. Это не удивительно, что многие люди будут нажимать на ссылку, так как будет казаться, что имейл со всеми намерениями и целями был отправлен нами. Мы немного поменяем нашу почтовую инфраструктуру, чтобы сделать более трудным применение сочетаний технологий, которые мы называем "SPF" (прим. пер. - рус) и "DomainKeys" (прим. пер. - рус). В сущности эти две технологии позволяют имеил провайдеру взглянуть на входящую почту и определить, с некоторой степенью уверенности, являются ли имеилы, что они получают, действительно отправленными владельцем доменного имени с которого происходит рассылка.

В этом случае, если кто-то пытается отправить письмо от SUPERADMIN@EVEONLINE.COM и письма не присланы ни одним из наших авторизованных серверов от многих почтовых поставщиков, включая Google, Microsoft, Yahoo и AOL, письмо будет просто удаляться и оно никогда не приедет в ваш почтовый ящик. Кроме того это позволит конечному пользователю с некоторыми возможностями ПРОВЕРИТЬ электронную почту на предмет, было ли оно отправлено нами, что является тем, что мы получим, как только реализация будет завершена. SPF будет реализована примерно через 7 дней. DomainKeys займет немного больше времени, поскольку нужно переместить некоторые вещи, для того, чтоб реализовать это должным образом.

Block 2 - в блоке 2 мы работаем по предотвращению отображения сайта для наших клиентов. На самом деле тут есть 2 вещи. Ниже приводится иллюстрация первой:

Это пример сообщения об ошибке порожденный последней версией Internet Explorer при попытке доступа к фишинг-ссылке через электронную почту. Каждая фишинг-ссылка была отправлена в недавнем прошлом и была правильно определена последней версией IE, Firefox и Chrome, как веб-подделка. Для того, чтоб извлечь выгоду из этой гарантии, вам нужно иметь обновленную версию вашего браузера и вам нужно включить эту особенность.

Вы можете включить эту функцию в IE 8, нажав Сервис, Свойства обозревателя, вкладка Дополнительно, а затем отметить "Включить фильтр SmartScreen". Вы должны также проверить "Предупреждать о несоответствии адреса сертификата" и "Предупреждать, если публикация перенаправляется в зону, для которой не разрешена публикация" просто для того, чтоб быть в спокойствии и безопасности.

В браузере Firefox вы можете включить эту функцию, нажав Сервис, затем Настройки, затем щелкните значок Защита в верху и убедитесь, что у вас отмечено "Блокировать сайты, подозреваемые в атаках" и "Блокировать сайты, подозреваемые в мошенничестве". Лучше если вы установите флажок "Предупреждать при попытке веб-сайтов установить дополнения".

In Chrome you click the wrench symbol then click options. Click the "Under the hood" tab and make sure you have "Enable phishing and malware protection" checked. (прим. пер. - Хромом не пользуюсь, по этому правильно перевести не могу).

В Safari функции, связанные с небезопасными сайтами находятся в Safari > Настройки > Безопасность. Установите флажок "Предупреждать при посещении мошеннических веб-сайтов".

На Iphones / IPAD, это Настройки > Safari, включить Предупреждение о Мошенничестве.

В Opera, это Настройки > Дополнительно > Безопасность. Установите флажок "Включить Защиту от мошенничества" (Credit Trebor for the last three browsers it was a timesaver)

Один из способов, как мы планируем помочь нашим пользователям, которые взволнованно (прим. пер. - как я понял, речь идет о перенаправлении на чужой сайт) нажимают F5 в разделе блогов, чтобы увидеть, сделал ли я какие либо записи, является начать проверять User-Agent строку вашего браузера при подключении к веб-сайту EVE Online и выдавать вам небольшое предупреждение, если вы работаете в версии веб-браузера, который не поддерживает эту опцию. Мы не будем ограничивать ваше взаимодействие с сайтом в любом случае, но мы считаем, что вам стоит сообщить, что вы находитесь в Интернете с определенной долей риска.

В дополнение к этому мы постоянно работаем над внутренней частью, чтобы обнаружить этот вид деятельности разными способами. Для нас имеет большое значение, если вы будете пересылать любые фишинговые письма на наш имейл security@ccpgames.com. Я могу заверить вас, что хоть я не могу лично отвечать на каждое сообщение, которое отправляется на этот ящик, я слежу за ним каждую минуту, как только я просыпаюсь и если что-то новое приходит от вас, мы сразу приступаем к работе. Нету такого понятия, как слишком много фишинг-писем во входящих. Мы пользуемся этой информацией разнообразно, таким образом это имеет скрытое от вас, но существенное для вашего аккаунта значением, точно также как и в блоке 5. Запрягайте лошадей, я уже жду.

Block 3 - Блок 3, это место, где мы гарантируем, что мы правильно аутентифицировали пользователей. Аутентификация с нашей точки зрения является обеспечение того, чтобы вы есть вы. Не то, чтобы вы - это кого-то с вашим паролем. Что ты, парень, чье имя твое, это действительно ты. Начальный выстрел в этом направлении был сделан тогда, когда, мы начинали просить вас назвать одного из персонажей на вашем аккаунте. Я думаю, люди, которые занимаются безопасностью знают уже некоторое время, и все мы согласимся с тем, что в интернете дни паролей, как единственный фактор аутентификации заканчиваются. В этом блоке мы все еще делаем довольно много исследований, но это - область, к которой мы хотим обратиться, и вы будете первыми знать, какие будут изменения и над чем мы работаем.

Block 4 - Блок 4, где мы способствуем развитию непрерывного общения с вами, с нашими клиентами и путешественниками, в целях обеспечения того, чтобы у вас было столько информации, сколько возможно о том, какая есть угроза и как можно предостеречь себя от того, чтоб не стать жертвой атаки. Мы делаем это, потому что это наше твердое убеждение, что чем более вы информированны, тем лучше вы будете себя чувствовать. Эти фишинг-письма не приходят в мой почтовый ящик. Я не получаю их, не нажимаю на ссылку, или ввожу данные учетной записи, когда выскакивают неприятные страницы наверх. Это вы, ребята (я имею ввиду в общем, не конкретно Вас), которые получают эти письма и рискуют, так чем лучше мы поможем, чтобы вооружить каждого из вас информацией, тем лучше для всех нас.

Block 5 - В примере PayPal, блок 5, где они работали с правоохранительными органами, чтобы захватить плохих парней. У меня есть некоторый опыт в этом отношении лично, и я могу вам сказать, что это очень трудный шаг для нас, чтобы принять это на международном уровне. Что мы делаем в блоке 5, мы пытаемся убедится, что каждый маршрут мы можем прикрыть, чтобы прикрыть каждый сайт и инструмент, к которым фишеры имеют доступ, для того чтобы снести их с лица Интернета. Мгновенные имеил сообщения приходят в безопасный ящик, где мы анализируем атаки и начинаем нагибать любое место, откуда были произведены атаки. Мы затем построим профиль для всех без исключения вовлеченных компаний для доставки необходимого контента вашему браузеру. Это может быть DNS, провайдер, хостинг-провайдер, регистратор или любое другое лицо, которое будет предоставлять ту или иную форму доставки вредоносного контента и мы свяжемся с каждым из них с просьбой, чтобы прекратить распространение. Недавно мы были очень успешными в этом отношении, и я работаю по сбору всей информации воедино, чтобы выпустить в будущем несколько блогов на эту тему. Это немного сложно для нас определить масштабы, но мы попытаемся.

Закрытием взломанных серверов или различных других услуг, которые используют фишеры, мы заставляем их увеличивать время, которое они должны затратить на создание мест, которые они могут использовать в фишинг-письмах, и мы уменьшаем окно, через которое они могут успешно собирать вашу информацию. Если бы вы нажали на ссылку, и она бы вела в никуда, вы бы не могли просто так отдать им свой пароль.

Главной идеей, когда вы объедините каждый из этих "блоков" является увеличение количества необходимой работы в сравнении с прибылью, что может получить фишер, и нужно сделать так чтобы это более было не выгодно. Это общее понятие, что мы применяем по всему спектру вредоносных действий и не останавливаемся только на фишинге, что мы обсудим в другом блоге.

Важно отметить, что фишинг - не единственный способ воровства учетных данных или частной информации. Один пример был нами приведен немного ранее, и речь идет о сторонних приложениях, таких как боты. Мы проводим некоторое время за декодированием программ и встречаются очень мало случаев, когда "Боты" НЕ отправляют информацию своему создателю. Также НЕТУ такого класса ботов, который не нарушает EULA, и вы не получите свой акккаунт, когда мы обнаружим это.

В одном случае, что приходит на ум, является свободно распространяемый кусок кода, который по сути был бомбой замедленного действия, где на определенную дату и время передавалось содержание кошелька его создателю, со всех аккаунтов, что использовали этот бот. Еще один недавний пример был о боте, что отправлял все каналы чата и и другие виды коммуникации Творцу. Я не могу вспомнить ни одного экземпляра бота, когда бы создатель построил и эксплуатировал бота из добрых намерений. Если вы получили его бесплатно, здесь может быть подвох, и они вероятно чтото своруют у вас. Если вы заплатили за это, вы произвели денежную регистрацию, и они возможно чтото украдут у вас, независимо от того, заплатили ли вы кредиткой или каким то тайным переводом ИСКов.

Причина, по которой существуют такие вещи как RMT, фишинг, взлом форума за счет сбора данных, боты и т.д. является выжать деньги из вас в пользу третьих лиц. Не существует такой вещи как бесплатный обед в любом месте и нашей общей стратегии является делать все необходимое для того, чтобы эти усилия были не прибыльными. Это наш открытый ответ на фишинг и в будущем мы будем иметь дальнейшее обновление в других проблемных областях. Я с нетерпением жду комментариев и обсуждений, и до следующего раза получайте удовольствие!

Фух.

Сообщение отредактировал BearUkraine: 21 January 2011 - 21:56

Вход

Вход Регистрация

Регистрация

Наверх

Наверх